Tornar o e-mail seguro e lidar com spam

O correio electrónico é uma das formas de comunicação mais utilizadas no mundo actual. É abusado por spammers e hackers, é normalmente totalmente inseguro, não assegura privacidade (as mensagens não são cifradas em trânsito ou em repouso nos servidores), não assegura integridade de conteúdos (que não foram alterados), não autentica os utilizadores e servidores envolvidos.

Para entender como proteger a comunicação por e-mail necessita de entender que parte do processo é responsabilidade do seu fornecedor (que mantem o servidor que utiliza) e que parte é da sua responsabilidade (como utilizador de e-mail).

Servidores/fornecedores de E-mail

O transporte e formatos de e-mail é baseado em protocolos antigos e desactualizados face ao mundo em que vivemos. (E)SMTP (ultima revisão em 1995), POP3 (ultima revisão em 1993) e IMAP (ultima revisão em 2003). O e-mail propriamente dito tem mais de meio século de vida. O mundo era em 2 de Dezembro de 1971 muito diferente do actual...

Alguns protocolos adicionais foram sendo criados ao longo dos anos, ajudando a combater os primeiros abusos (SPAM e usurpação de identidade), nomeadamente criando uma associação entre o registo de domínio e que servidores de correio electrónico estão "autorizados a enviar mail" desse domínio particular. SPF, DKIM e DMARC são os mais utilizados e importantes na luta contra o SPAM.

Todos os dominios que enviam/recebem e-mail devem estar protegido por SPF (proteção minima), DKIM (um bocadinho melhor) or DMARC (a melhor disponível). Pode e deve testar se o servidor que usa está devidamente protegido.

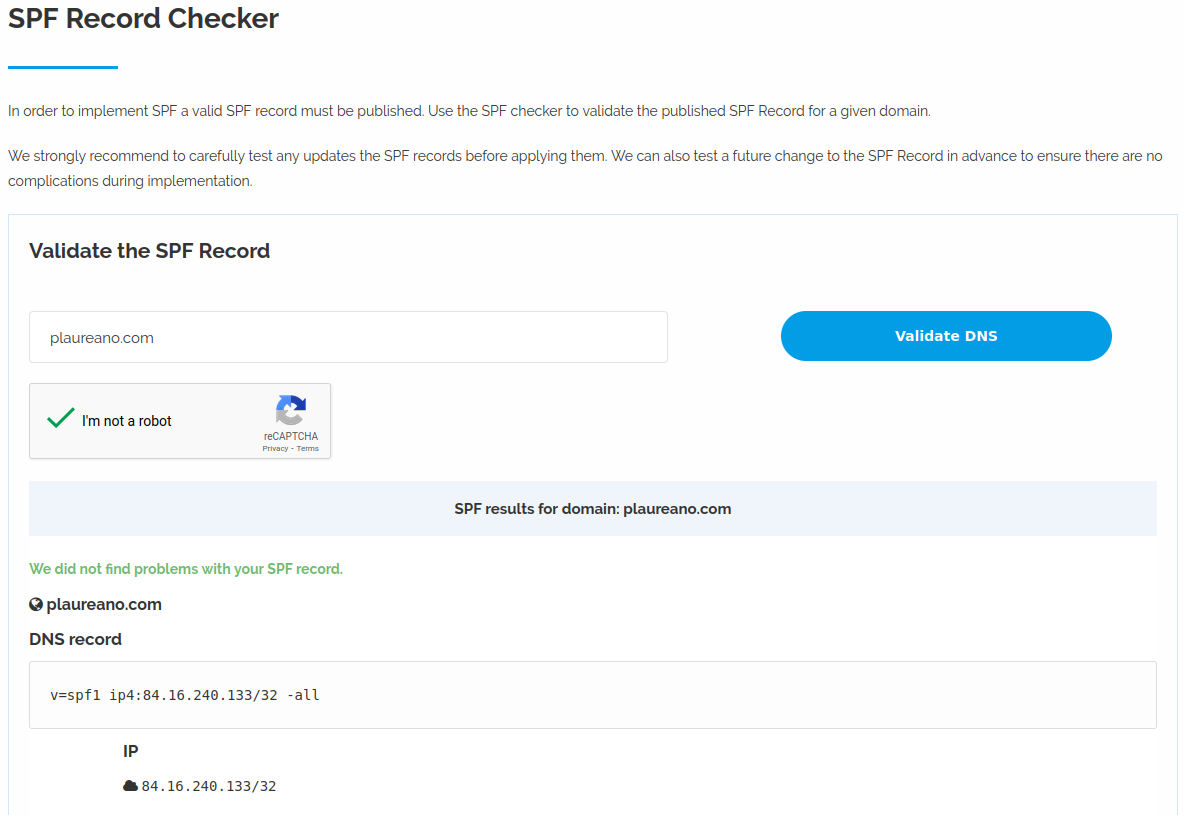

SPF

Pode testar utilizando um dos muitos testes online, como o https://www.dmarcanalyzer.com/spf/checker/

O resultado do teste deverá ser algo semelhante a esta imagem. Deve dar particular atenção à ultima parte dos resultados do teste: se vir "~all" isso significa que as mensagens de servidores "não autorizados" devem ser tratadas como provável spam, se vir "-all" significa que devem ser imediatamente recusadas e nunca chegam ao utilizador.

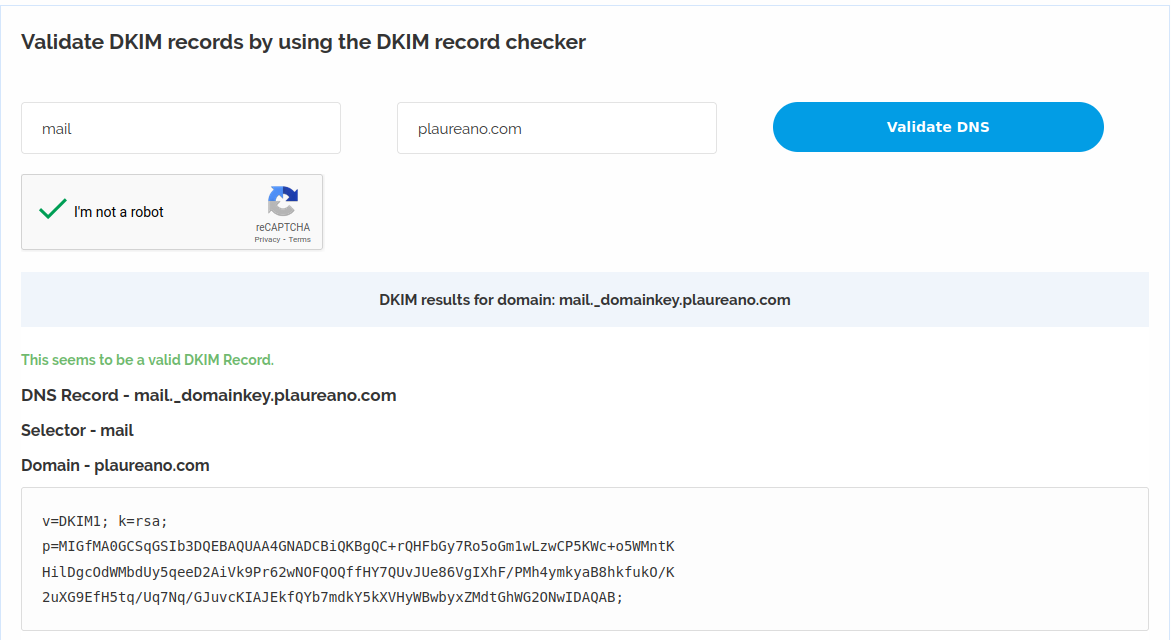

DKIM

Pode testar utilizando um dos muitos testes online, como o https://www.dmarcanalyzer.com/dkim/dkim-checker/

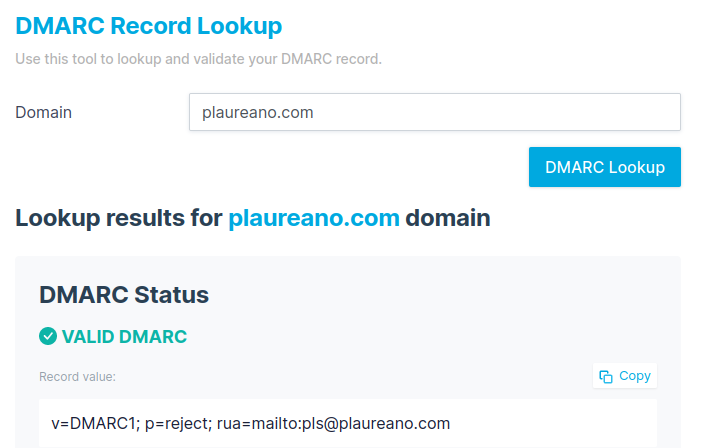

DMARC

Pode testar utilizando um dos muitos testes online, como o https://easydmarc.com/tools/dmarc-lookup

Deve dar particular atenção ao campo "p=" dos resultados. "reject" significa que e-mails com origem em servidores "errados" devem ser sumariamente rejeitados e nunca chegam ao destinatário. Outros valores significam que o mail deve entrar no servidor, ser avaliado pelas ferramentas anti-spam e de segurança existentes. Essas ferramentas depois podem recusar, ou não, o e-mail com origem "em servidor não autorizado". Ou por outras palavras, podem assegurar o resultado correcto ou não o fazerem de todo. Se quer ter a certeza que o ser servidor está a recusar os e-mails oriundos de servidores não autorizados, pode enviar uma mensagem de teste (que nunca deve chegar à sua mailbox) via https://dmarc-tester.com/

Individual E-mail users (and companies e-mail clients)

The identity of the message sender (that it really comes from that particular individual or company) and the integrity of message content (i.e. has not been modified in transit) can be ensured by S/MIME certificates and GPG/PGP.

S/MIME

Pode consultar toda a informação sobre que programas de e-mail suportam S/MIME em https://www.rapidsslonline.com/ssl/what-is-s-mime-email-certificates/

O único fornecedor de certificados gratuitos (para uso pessoal) que conheço em 2021 é https://www.actalis.com/s-mime-certificates.aspx

GPG/PGP

A maior parte dos programas (clientes) de e-mail suportam GPG/PGP: https://www.openpgp.org/software/

OpenGPG é gratuito e de utilização livre para indivíduos e empresas!

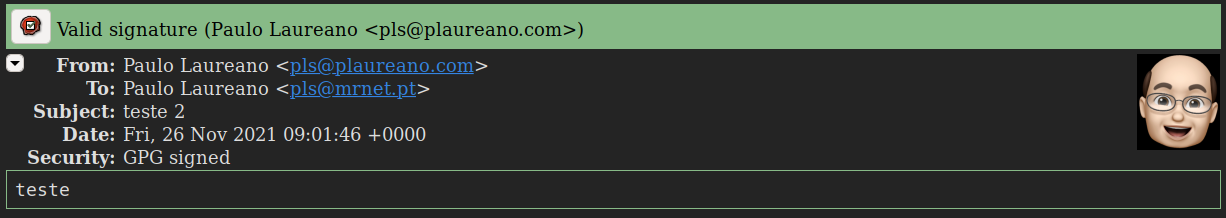

O que é diferente quando se recebe uma mensagem segura assinada digitalmente?

Varia muito entre programas (clientes) de e-mail. Alguns mostram um "cadeado" junto ao endereço de e-mail (outlook), outros como o que eu uso (Gnome Evolution) metem uma barra verde (muito visível) a dizer que a assinatura digital é válida (e um campo de "security" no cabeçalho a dizer qual a tecnologia utilizada). Exemplo na imagem seguinte.

Eu entendo. A maioria das pessoas são absolutamente incapazes de se protegerem e proteger terceiros. Pura e simplesmente não possuem o conhecimento necessário para perceber este tipo de questões. Já conseguirem enviar ou receber e-mail é quase um milagre. No entanto isso não é argumento para que as pessoas mais habilitadas não façam a sua quota parte para tornarem o e-mail seguro, da mesma forma que o fazem por exemplo na Web utilizando certificados de SSL nos seus sites.

Empresas que contactam clientes por e-mail deve SEMPRE assinar digitalmente todas as mensagens. Não há nenhuma boa desculpa para não fazerem um esforço de minutos para protegerem os vossos clientes. Se não utilizassem SSL no site achariam isso "normal"? Não? É exactamente a mesma coisa! Assegurar que dão aos utilizadores a informação necessária para não serem burlados com facilidade (porque se habituam a procurar os símbolos que os informam se a mensagem é de facto do remetente correcto e que os conteúdos não foram alterados em trânsito).

Em vez de gastarem tempo com disparates tipo "nunca enviamos links por e-mail", ou em formação das pessoas para tentarem reconhecer e-mails de Phishing óbvios, usem esse tempo para poderem enviar o que quiserem por e-mail de forma segura aos vossos clientes e colegas. O e-mail tem 50 anos, talvez seja altura de aprender como o utilizar.

Em 2021 a maioria dos bancos e empresas de e-commerce (em Portugal e no resto do planeta, como a Amazon e Paypal!) não sabem na prática enviar um e-mail em segurança aos seus clientes devidamente assinado. Pensem nisso... é chocante. E sim, é o estado do mundo em que vivemos.

Muita gente me pergunta se no tempo da minha juventude (em que aconteceram muitas coisas de que prefiro não me lembrar, mas se explorarem este site encontam referências às mais públicas) era "mais fácil" ser hacker? Ah. 2021. O e-mail é a ferramenta mais explorada por hackers e burlões, a milhas de todas as outras... eu diria que não. Que é diferente hoje, mas não "mais complicado" do que há 30 anos atrás.